Dan sudaba, tenía el pulso ligeramente acelerado, y eso no era bueno. Necesito del 150% de mi concentración para salir de esta, y los nervios no son una ayuda., – pensaba Dan.

T va a ir a por mi, eso lo se. La estrategia ha de ser sólida, si quieres seguir en este negocio. – se repetía mientras caminaba con paso firme por los lúgubres pasillos de la corporación.

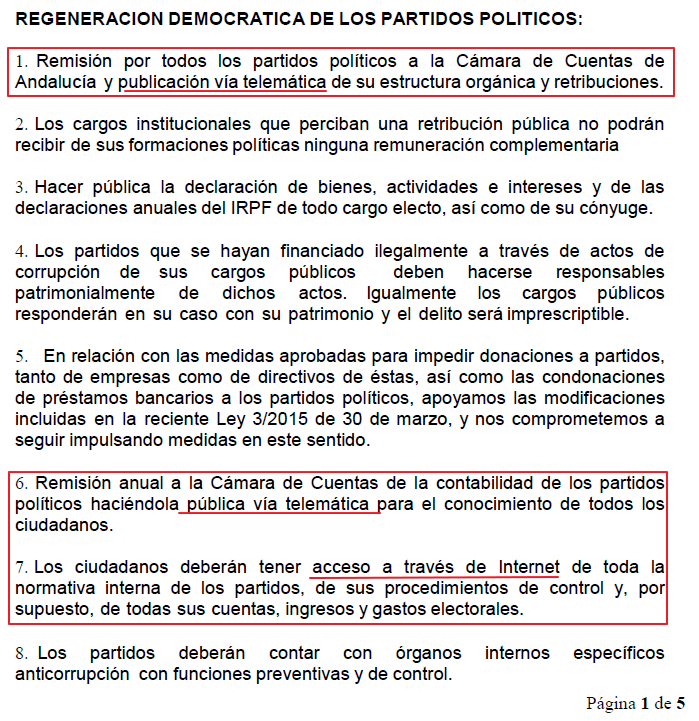

El caso se llama “Hacking Team”.

Malditos pordioseros, como una panda de 40 malnacidos van a poder ser capaces de acabar conmigo.- se lamentaba Dan.

La sala estaba cargada. T fumaba un habano. Le daba igual que estuviera prohibido. En si T era la representación de la ilegalidad encubierta.

400 Gb de datos. – Bramó T.

Dan sabía exactamente a que refería y las consecuencias de lo que entre líneas T le estaba diciendo.

He leído el informe y aún no acabo de entender. Por favor, puedes explicamelo desde el principio? y no escatimes en detalles.

El objetivo era Petro Arguetes, Secretario de Defensa. Nuestro cliente había identificado indicios de actividades económicas no muy lícitas y quería ponerle un cable para asegurarnos de que solo estuviera preocupado por recibir su “sobre” y no por nada más serio.

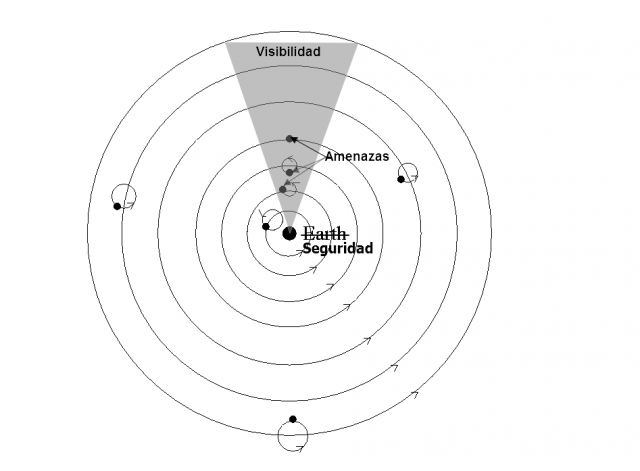

Era un objetivo complicado, la seguridad era extrema tanto en su perfil directo como en su entorno de confianza.

Por ello descartamos el acceso a través de los mecanismos habituales. A Dan estas maneras fáciles de hacer el trabajo le ponían nervioso. Era evidente que le iba la marcha, pero cuando la fiesta se descontrolaba, como era en aquel momento, la cosa ya no le hacía tanta gracia. El caso es que no habría ni infecciones a través de un fishing por documento word malicioso ni típicos acceso a través de su Wifi personal. Este era un trabajo de los interesantes.

Establecimos un perímetro de vigilancia por si fuera factible la sustracción de un elemento informático personal, pero en todo momento estaba acompañado y custodiado por al menos dos guardaespaldas, y te puedo asegurar que eran de los buenos, uno activo, y otro pasivo camuflado.

Las escuchas remotas no funcionaban, tenía incluso los cristales de su despacho apantallados para evitar la captura de las vibraciones por láser remoto.

La cosa se ponía complicada, vencía el plazo marcado y no teníamos nada, y eso no le gustaba a Dan. No era de los que pierden.

Así que decidí arriesgar un poco tirando de la técnica de trusted zones.

Si el CNI monitoriza todos sus altos cargos, es una vía de entrada quizás menos arriesgada que una intrusión directa.

Obtuvimos sin mucho esfuerza la lista de empresas de seguridad privada que tenía relación con el CNI, y seleccionamos alguna que ya tuviéramos conocimiento de su infraestructura de seguridad.

La seleccionada fue Hacking Team, una empresa Italiana conocida por prestar servicio ofensivos de seguridad a grupos gubernamentales y organizaciones totalitarias. El target era mucho más sencillo que nuestro objetivo.

La estrategia inicial fué un fiasco. Es de esas situaciones en las que todo se alinea en tu contra.

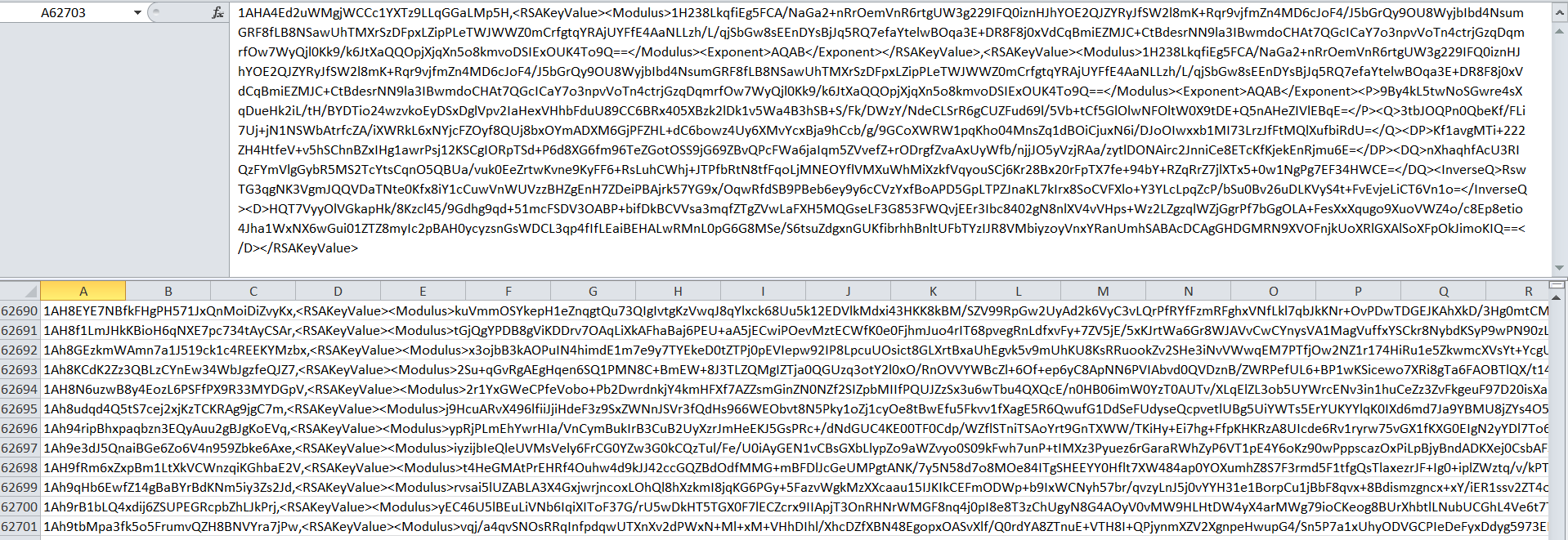

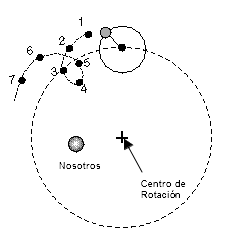

Entrada a través de perímetro, utilizando un 0Day en su servidor VPN. Resulto ser un honeypot..

fuimos detectados inmediatamente. Todos sus ojos se pusieron sobre nuestras cabezas y tras 2 horas de estar saltando de sistema en sistema vimos algo que nos llamó la atención. Una de las maquinas previamente obtenidas tenia una direccion MAC que me sonaba mucho. Tirando de nuestras bases de datos de conocimiento, resultó que era una dirección utilizada típicamente por software de sandbox. Estábamos en un sistema totalmente monitorizado y controlado. Nos estaban observando como a vulgares hormigas!.

Salimos por pies, borramos todo rastro y nos esfumamos. Sabes que somos buenos en hacer eso. Lo hemos hecho miles de veces, siempre con éxito.

Casi siempre. – corrigió T.

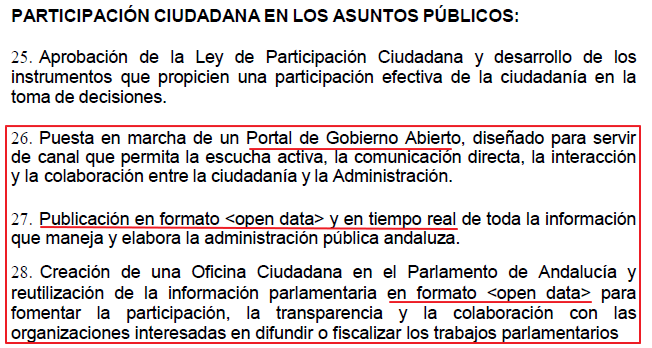

El segundo vector a atacar fué el acceso a través de la MPLs. La idea era acceder a la red de circuitos virtuales del proveedor de comunicaciones que en este caso era Telefónica con su solución Macrolan. Este es un acceso que no elimina todos los riesgos, pero al haber tenido un incidente previo, nos da la oportunidad de sondear sus comunicaciones y correos internos con tremenda facilidad de tal manera que si la cosa se pone fea, rápidamente lo averiguaremos y podremos reaccionar con margen.

Accedimos al router de Telefonica. Nuestro contacto en Teléfonica sabía que la operación era importante ya que duplicó su cuota. Eso me hizo alertar, pero decidí continuar con la operación.

Entramos en su Wan, y pusimo sondas de analisis automatico de comunicaciones.

Interceptamos varios accesos privilegiados vía man in the middle y rápidamente tuvimos acceso a sus repos principales.

El resto fué coser y cantar, acceder a la base de datos de targets, tomar los credenciales de nuestro objetivo y utilizar sus propias herramientas de “control” para sacar la información que nuestro cliente nos habia pedido.

En ese momento lo detectamos. Un correo entre nuestro contacto en Telefónica y alguien en HackingTeam. Ellos no sabían que los habíamos identificado, y la información era clara, nos tenían bien cogidos.

Así que borramos todo, y salimos por pies.

Si, ya se que eso lo sabéis hacer bien. – se adelantó sarcásticamente T.

y eso es todo? – Inquirió T con impaciencia.

Usted sabe que no. – Increpó Dan. Tenia varias opciones, nuestro contacto habia pasado toda la información. Estábamos comprometidos no solo a nivel de unidad, probablemente a nivel de empresa. No tenía más opciones que la eliminación.

Dejamos una bomba lógica, que subiría el contenido de sus departamentales principales a github y torrent y la programamos convenientemente.

Dan, ¿Es consciente de que eso viola completamente el acuerdo vigente del sector? – preguntó directamente T.

Señor, tanto usted como ya, de lo que sí somos conscientes es de que ese acuerdo es una completa patraña. Además eran ellos o nosotros.

El silencio mientras esperaba la respuesta de T se hizo casi insoportable. Dan, era consciente que su trabajo, su carrera, y probablemente su vida pendían de un fino hilo.

La cosa era sencilla, en esas dos horas de reunión, T le habia dicho claramente que no habia seguido las reglas y habia comprometido la seguridad de la compañía con sus imprudentes decisiones, mientras que Dan habia argumentado en contra alegando mala suerte y un sentido de la lealtad extremo. Si, la cosa estaba jodida. Toda su brillantez en el trabajo de campo, era adecuadamente contrarrestada con una completa incapacidad política.

Tras la interminable espera, T le dijo casi con pena, “Puedes marcharte Dan”.

Fué como si una catarata de alivio se volcara de golpe sobre sus hombros. Increiblemente se habia librado de esta!

Salió del despacho de T, con una sensación de placer, mezclado con un ligerísimo cargo de conciencia por haber destrozado a la competencia, y por haber puesto en la misma situación que él acababa de vivir a 40 empleados de HackedTeam.

“Son ellos o nosotros, Dan. Son ellos o nosotros”