Pues si, eso parece.. el telefono viene con bicho desde la fábrica o similar, pero empecemos por el principio…

Este año, como he debido ser malo bueno, los reyes me han regalado un movil nuevo. Un estupendo telefono chino de esos de marca desconocida en occidente salvo para los muy frikis del tema.

Se trata concretamente de un Doogee Voyager2 D310. Se conoce que esta vez los reyes, aparte de venir de oriente lo hacen a traves de Dealextreme.

Una de las primeras cosas que queria hacer, era investigar como funciona un jueguecito, pero ya hablare de eso otro dia, el caso es que en vez de conectarlo al punto de acceso de casa, lo puse por defecto al de una raspberry pi que tengo para tal efecto. Así se que puedo pinchar todo el tráfico de red para cotillear lo que se manda.

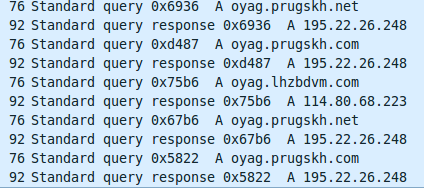

El susto que me lleve fue ya interesante, antes de instalar nada y ya el telefono, simplemente con su android y su cuenta de google ya generaba un monton de tráfico. Alguno de ellos salto ya directamente a la primera como algo «raro»

Definitivamente estas peticiones DNS, apestan. Un breve vistazo a lo que hay en esas máquinas en threatcrowd y confirmado, maquinas conocidas por estar sirviendo malware y unos 500 DNS distintos,

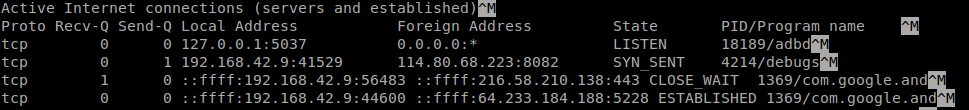

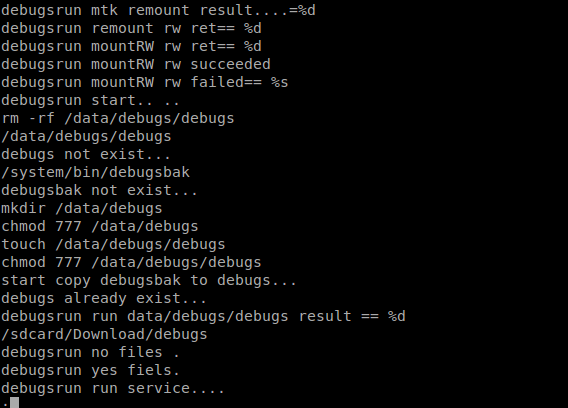

Asi que nada. Ya tengo tarea, encontrar que demonios esta corriendo el telefono que hace estas conexiones. Afortunadamente es un telefono que trae un «Engineer Mode » que hace trivial ejecutar codigo como root si hace falta. Asi que la primera opcion para encontrar que programa estaba ejecutando esas conexiones fue cutre, pero eficiente. El comando script para registrar lo que iba saliendo en pantalla, una conexion adb, y un bucle infinito…

while true; do busybox netstat -tapn ; done

Despues simplemente a buscar cuando aparece la conexion…

Ahi esta… «debugs» que c#~@½ será eso??

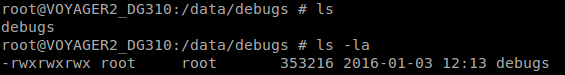

Luego, ya te tiras de los pelos al ver el binario.. concretamente se encuentra en la ruta /data/debugs/debugs

Estupendo!! Ahora ya se, que ademas de tener, lo que parece ser un troyano en mi movil, supone un agujero de seguridad y que cualquier otra aplicacion podria intentar escalar privilegios…

Una busqueda, mas detallada encuentra otros dos binarios, esta vez en el /bin

![]()

Si no me fallan los calculos y lo poco que he visto por dentro, el debugsrun es que lo ejecuta, y el debugsbak es una copia del debugs que sobreescribe en la ruta original si ve que algo ha cambiado. No es que sea un fiera del reversing… un mero «strings» ya te cuenta todo eso..

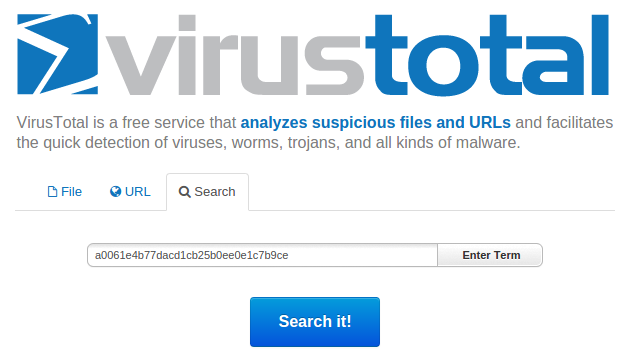

Una vuelta rapida por virustotal me indica que el malware no esta inventariado, asi que os dejo por aqui los md5 de los ficheros

| root@VOYAGER2_DG310:/ # md5 /data/debugs/debugs a0061e4b77dacd1cb25b0ee0e1c7b9ce /data/debugs/debugsroot@VOYAGER2_DG310:/ # md5 /system/bin/debugsrun 3e76bc08ea812adebfaa72cd72daf5d2 /system/bin/debugsrun root@VOYAGER2_DG310:/ # md5 /system/bin/debugsbak a0061e4b77dacd1cb25b0ee0e1c7b9ce /system/bin/debugsbak |

Tengo pendiente meterme en serio a tracear lo que hacen, tanto por reversing de los binarios como analizando mas en detalle el trafico que generan..

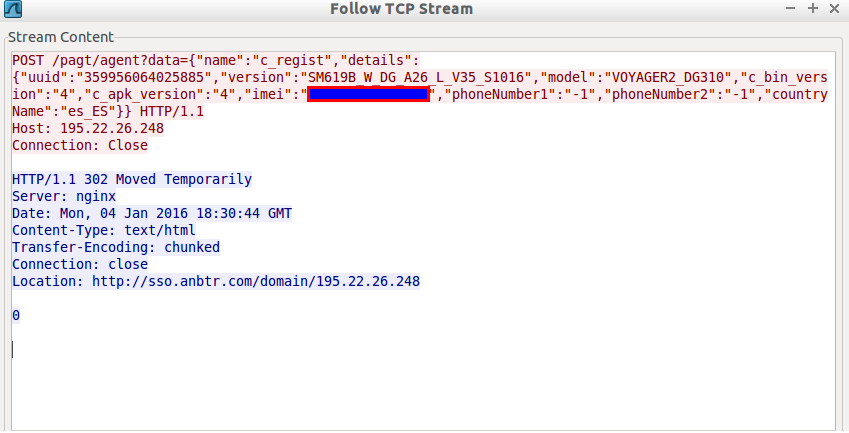

Mientras tanto, para que os hagais una idea, esta es la peticion estandar que he visto…

Os dejo aqui los ficheros.

Si alguien tiene a bien avanzar con la investigación, subirlos para que se detecten como algo sospechoso o localizarlos en otros modelos de teléfono, please que me avise.