Habreis visto por todos los lados (por ejemplo http://motherboard.vice.com/read/hackers-stole-68-million-passwords-from-tumblr-new-analysis-reveals o https://www.theguardian.com/technology/2016/may/31/tumblr-emails-for-sale-darknet-65-million-hack-passwords) que se esta vendiendo en el mercado negro una lista de mas de 50 millones de usuarios sacados de Tumblr.

Parece que a parte de venderse, se ha filtrado publicamente por «ahi» asi que vamos a echarle un vistazo a ver que sacamos de ello. El archivo que se ha filtrado es un users.tar.7z que descomprimiendo y sacandolo del tar queda respectivamente asi:

| -rwxrwxrwx 1 ptolomeo ptolomeo 4906136307 mar 4 02:56 users -rwxrwxrwx 1ptolomeo ptolomeo 4906147840 may 5 00:39 users.tar -rwxrwxrwx 1ptolomeo ptolomeo 2114725557 jun 3 23:28 users.tar.7z |

y efectivamente el contenido parece que podria ser «legitimo»

| aneilia@nyu.edu:c97c9898a5f3b0e0ef6ce428e7f3bb71cd8cf961 palmiter@gmail.com:36312fb33860a2e5d15d8b8c04ea404dbc902e2b ddecordova@yahoo.com:3f16a0d78e90b36a03a96a88cf4d2cb41b1884e9 slicetumblr+social.seriouseats@gmail.com:8f4a69d50ab2891c27406ef63b75444dacdf2e69 leerubensteindotcom@gmail.com:9432340c1227f1c6cc6ddba47690ac5ba5276b03 achiu930@gmail.com:ce1f8c68ae23f38b5c2d14fcf315dd7f4fd7a915 demo@tumblr.com:5fb79107a970e603d05d29e0b88fe3aeca114a8 |

Si nos ponemos a contar lineas, el susto llega hasta los 73 millones

| $ wc -l users 73369245 users |

Esto con el hashcat tenia pinta de sermuy divertido ]:D…. pero no. Lo primero que podriamos pensar por la longitud de las hashes es que serian un sha-1 o algo similar, pero el estupor es absoluto al ver que aunque se procesa adecuadamente por el hashcat o por el JohnTheRipper, no da ningun resultado. 0 hits.

| JohnTheRipper-bleeding-jumbo/run/john users –format:raw-sha1 -wo:password.lst –nolog Loaded 39296504 password hashes with no different salts (Raw-SHA1 [SHA1 128/128 AVX 8x])0g 0:00:00:04 DONE 0g/s |

El primer pensamiento es obviamente que se utilice una semilla o ‘salt’ asociado a cada usuario, y que eso se añada a la clave de alguna manera antes de pasar el proceso de hash. Si es así y no se ha incluido en el leak el correspondiente a cada usuario, podria convertir los hashes en basicamente inservibles, dependiendo de la longitud de estos.

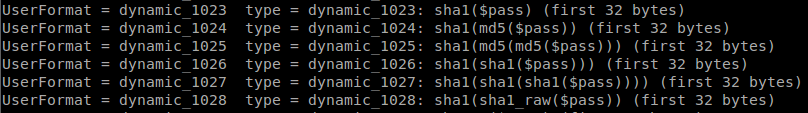

Pero obviamente, no estamos, en ese caso, la herramienta reconoce muchos menos hashes distintos que lineas del fichero, con lo lo que obviamente hay muchisimas lineas repetidas y no puede ser el caso. Nos quedan dos alternativas, que exista una semilla unica añadida a todas las claves (pepper), o que el algoritmo sea algo mas complejo (varias iteraciones o cosas un poco mas raro). Para probar esto ultimo, he decidido darle un repaso a los distintos subformatos que tiene el JohnTheRipper, no vaya a sonar la flauta 🙂 para ello busco los que me puedan cuadrar del comando john –list:subformats

Pero agua de nuevo.

Solo me queda sacar ciertos datos de lo comunes o no que pueden ser esas repeticiones. Asi que las voy a contar.

| cat users | cut -d: -f2 | sort | uniq -c | sort -n -r -o tumblr.hashes.counted

head tumblr.hashes.counted 210230 894b186bf79d4337c4f44140a2ec12b42d13a79f |

WOW… 210.000 usuarios han coincidido en la clave, eso debe ser password, o tumblr o 1234 o algo asi X»D. Pero desde luego nos estamos perdiendo algo.

Para que luego alguien diga, que si se filtran tus datos, esta todo perdido X»D

Dandole una vueltecita rapida a los usuarios, si cogemos todos los correos vemos la dura competicion entre hormail y gmail. Y si lo restringimos a los .es, hotmail arrasa, y la sorpresa es el dominio sek.es

| 18774947 gmail.com 18427787 hotmail.com 14487188 yahoo.com 2137398 aol.com 1540086 live.com 1536983 hotmail.co.uk 825123 ymail.com 754727 yahoo.co.uk 675643 aim.com 410127 mail.ru |

156463 hotmail.es 32568 yahoo.es 1049 terra.es 488 gmx.es 253 hotmai.es 235 wanadoo.es 160 Hotmail.es 147 alumno.sek.es 143 live.es 136 Yahoo.es |

Y poco mas por ahora. dejare esto haciendo pruebas a ver si descubrimos que hay detras de esos hahes…

Muy bueno! ya se sabe algo sobre estos hash ? El pepper por ejemplo o porque no se identifica claramente el método de encriptación ?

Gracias.